La Firma Grafometrica ed il Reader, 2 cose da sapere

a cura del Dott. Massimo Del Sordo

consulente grafologo forense esperto di firme grafometriche – certificato Aicq Sicev – AGI

posta@grafologico.it

La firma grafometrica ed il reader

Oramai la creazione e l’uso di documentazione in formato PDF[1] è prassi di uso quotidiano.

Questa tecnologia viene regolarmente utilizzata da privati, aziende, dalla stessa P.A., senza dimenticare consulenti e periti nominati nelle varie attività giudiziarie che giornalmente si attivano per redigere documenti in formato PDF, per poi sottoscriverli elettronicamente.

Appare logico che una volta formato il documento PDF e firmato elettronicamente, questo debba poi essere verificato, visualizzato ed infine letto (oltreché stampato); ed è appunto attraverso un reader[2] che ciò è possibile.

Il reader altro non è che un software attraverso ero il quale è possibile effettuare tutte le operazioni su file PDF che abbiamo già accennato; naturalmente questo è disponibile, bene o male (quindi free o a pagamento), sui più disparati O.S., compresi Ubunto, Android ed IOS, solo per citarne alcuni.

Una volta avviato il software, l’attività di verifica indicata a schermo, permette di assicurare che il PDF sia stato regolarmente firmato, oltre che fornire ulteriori informazioni su chi effettivamente lo abbia fatto e sulla correttezza del documento stesso.

Appare chiaro che il destino della sequenza di queste operazioni è quello di convalidare tutto il “pacchetto” PDF, precisamente il contesto documento/firma.

Ad inizio anno, in occasione del Chaos Communication Congress (36C3) alcuni ricercatori dell’Università della Ruhr, attraverso studi mirati, sono riusciti a mettere alla luce quanto sia “facile” effettuare variazioni alla struttura esterna e/o a quella interna di un PDF sottoscritto digitalmente per renderlo poi, comunque, “verificato” e “firmato” conformemente, malgrado le modifiche fraudolente effettuate postume alla firma elettronica legittima.

I malintenzionati, se in possesso di ben determinate conoscenze informatiche, potrebbero condizionare un PDF immettendo informazioni non del tutto lecite all’interno del file stesso.

Ciò in modo da abbindolare il lettore, cosicché i controlli compiuti da quest’ultimo restituiscano valori comunque regolari in ogni caso.

Non solo, questi delinquenti sono capaci di inserire anche ulteriori contenuti dannosi, come malware ed altri artifici informatici.

Ad esempio, il cliente di una banca confida di aver ricevuto un PDF dall’istituto di credito, nell’apprestarsi a leggerlo attraverso il reader, egli verifica la firma ed il contenuto senza che il software gli segnali intolleranze; ma in verità, il cliente, non sa che quel documento risultato “regolare” alla verifica, gli è stato inviato da un cybercriminale che preventivamente ha provveduto ad introdurre nel PDF istruzioni illecite e disoneste, dislocandole nel documento piuttosto che nella firma, o nella struttura interna al file. Il tutto al fine di estorcere illegalmente un profitto. Vedi come carpire PIN, codici, password, etc..

I ricercatori universitari, al fine di rendere la loro ricerca quanto più omogenea possibile, hanno quindi testato su diverse piattaforme informatiche ben 22 lettori di PDF.

Ma un file in formato PDF, come è composto?

Esso è ordinato in quattro sezioni principali: la prima chiamata header, permette di visualizzare la versione del PDF; nella sezione body si trova il contenuto principale visualizzato a schermo dall’utente; attraverso la directory xref tablevengono catalogati tutti gli oggetti e la loro posizione relativamente alla sezione body; per far comprendere al software da dove iniziare a gestire il file abbiamo bisogno della sezione trailer.

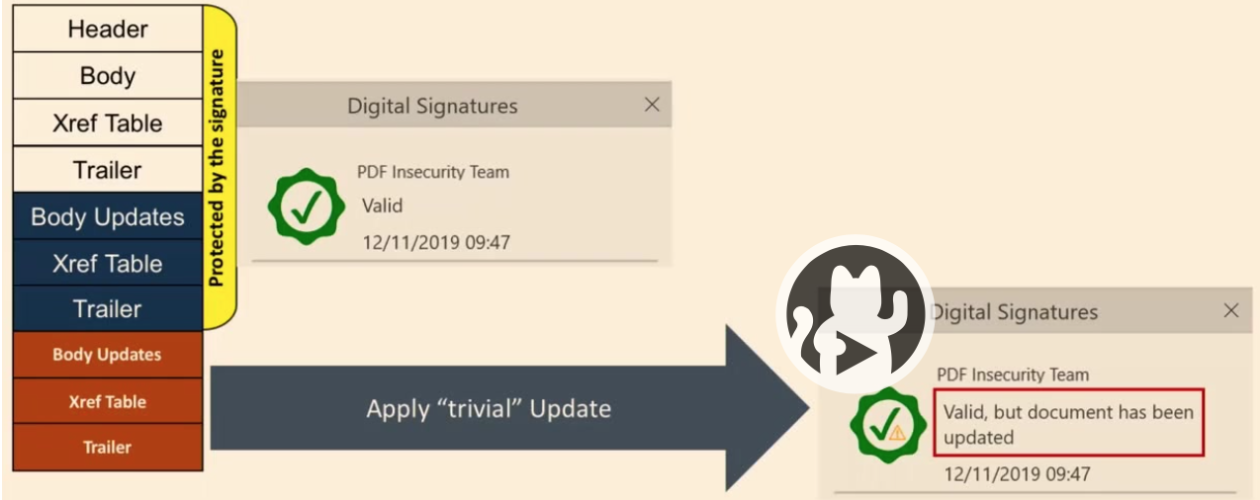

Quando è necessario apporre modifiche inerenti la visualizzazione degli oggetti inglobati al PDF, ovvero aggiungere nuovi contenuti (nuovo testo, sottolineature, etc etc), viene a crearsi un aggiornamento detto incremental. Questo produce nuove sezioni a quelle già esistenti, quali: body updates, xref table, trailer. La firma del PDF altro non è che un aggiornamento incrementale attraverso il quale viene inserita un’altra condizione al file ed alle sezioni componenti il PDF.

Cosa hanno fatto i ricercatori al fine di modificare il PDF?

Attuando tre modalità di attacco al file PDF (ISA – SWA – USF), sono potuti giungere a risultati diversi a seconda del reader testato. Naturalmente essi hanno fatto si che il reader (a seconda di quello usato) potesse verificare positivamente ed in ogni caso il file e la firma, che di fatto erano stati da loro comunque modificati.

Incremental saving attack (ISA)

Le manipolazioni che i ricercatori hanno fatto al file PDF riguardano: con la prima sperimentazione hanno aggiunto sezioni extra attraverso l’aggiornamento incrementale usando un semplice editor di testo. Quando si apre il PDF, il reader segnala semplicemente che la firma è valida, ma non il documento. In questo caso un solo software di visualizzazione ha dato comunque esito positivo (LibreOffice); attraverso la prova successiva sono state eliminate le ultime due sezioni in composizione al file PDF (xref – trailer), aggiungendo ulteriori righe al body; infine è stata fatta opera di copia/incolla della firma dal documento PDF originale a quello modificato. Il test ha permesso di stabilire che 11 dei 22 reader adoperati, sono attaccabili, ovvero 6 di essi non hanno indicato che il documento era stato modificato. Per gli altri 5 la verifica completa era regolare.

Signature wrapping attack (SWA)

Nel firmare un PDF vengono aggiunti altri due campi nella sezione incremental, ovvero: contents e byterange. Il primo contiene la firma, mentre l’altro evidenzia ciò che è stato firmato. Nel byterange sono inseriti quattro parametri (inizio file, numero di byte prima e dopo la firma ed byte che interrompe la sequenza del codice della firma), perché la firma elettronica viene rappresentata da una successione di caratteri originata attraverso algoritmi di cifratura; appare ovvio che alla fine la firma non può a sua volta firmarsi autonomamente, quindi l’area dove è riposta la nostra firma elettronica viene esclusa da quella serie di calcoli che si realizzano per la firma stessa. In questo modo, i ricercatori non hanno fatto altro che addizionare al file, subito dopo la firma, un ulteriore campo byterange. Nell’ulteriore zona si crea un conseguente spazio, nel quale aggiungere l’alterazione del documento. 17 reader su 22 non hanno segnalato nella verifica alcuna anomalia del documento.

Universal signature forgery (USF)

I ricercatori hanno sottoposto il file del documento firmato elettronicamente, ad un ulteriore penetration test provando ad inserire valori errati o alterando quelli esistenti nella sezione contents. Quindi sostituendo alcuni valori della firma solo due lettori verificavano regolarmente il file. Ulteriormente se viene eliminata l’informazione su ciò che è stato firmato (byterange), ovvero variando alcuni valori, è emerso che alcuni lettori (vedi schema di riferimento), hanno comunque convalidato il PDF.

I risultati sono sconcertanti, un solo reader dei ben 22 testati sono risultati ingannabili, ovvero le verifiche non hanno dato esito negativo escluso un solo lettore.

Ciò vuol dire che somministrando ai reader un PDF dal contenuto alterato o danneggiato, ovvero corredato di malware, nella firma e/o nel contenuto, uno solo su ben 22 testati ha dato esito negativo alla verifica.

Come potete osservare nell’immagine, dove nel complesso sono riportati gli esiti dei test effettuati e le risposte dei lettori, l’unico che ha dato esiti negativi alle verifiche dei PDF modificati nelle firme e/o nei contenuti è stato l’Adobe Reader 9.

Questo prova che anche un PDF firmato elettronicamente può essere a rischio, in questi casi il bollino verde della verifica non significa esattamente che la firma ed il documento siano effettivamente validi o privi d’insidie

Per quanto riguarda la firma grafometrica [3], possiamo essere al sicuro da verifiche falsate nel caso di tentativi di approcci fraudolenti al documento PDF, quindi al contenuto, e/o alla firma stessa?

Allo stato attuale ed alla luce dei risultati della ricerca presentata in occasione del Chaos Communication Congress (36C3), l’agitazione potrebbe prenderci la mano ed accompagnarci verso il baratro del dubbio, senza sapere esattamente come evitare tutto ciò e come porvi rimedio.

La soluzione è semplice, dobbiamo affidarci esclusivamente a reader professionali ed aggiornarli costantemente; come, per il nostro caso, quelli componenti dei software di estrazione e gestione dei dati appartenenti alla firma grafometrica, che sono il massimo della sicurezza.

Risulta estremamente necessario, per i grafologi forensi esperti in firme grafometriche, adoperare solo ed esclusivamente applicativi prodotti e gestiti (quindi costantemente aggiornati) proprio da quelle software house che hanno sviluppato la loro attività di programmazione ed elaborazione nel contesto della rilevazione e gestione di dati biometrici, come quelle attinenti la nostra firma grafometrica .

Gli aggiornamenti software diventano così fondamentali ed imprescindibili, ovvero necessari affinchè tutto il sistema di verifica, apposizione e fruizione dei contenuti sia altamente performate e completamente sicuro.

Questi aggiornamenti, dovranno essere anche posti in essere in modo contemporaneo alla scoperta del bug o della falla informatica. Naturalmente.

Pertanto anche quelli attinenti i software di gestione e controllo di PDF contenti dati biometrici, per intenderci proprio quelli della firma grafometrica, devono essere altamente efficaci e performanti al fine della sicurezza, non solo del prodotto ultimo, ma anche, ed in maggior modo, di tutta la filiera finale (compresi gli esperti grafologi forensi) che fruisce di questa innovazione tecnologica.

Le aziende che si occupano di questa innovativa tecnologia sono molteplici, ma non tantissime, tra le quali ricordiamo: Namirial spa, Aruba spa, Infocert spa ed altre.

Per sapere qualcosa in più sulla firma grafometrica prova a leggere questo articolo, cliccando qui.

[1] Nel 1991, il co-fondatore di Adobe Dr. John Warnock lanciò la rivoluzione dal cartaceo al digitale con un’idea chiamata “The Camelot Project”, che si prefiggeva di permettere a chiunque di acquisire documenti da qualsiasi applicazione, inviare versioni elettroniche dei documenti ovunque e visualizzare e stampare documenti su qualsiasi computer. Verso la fine del 1992, dall’evoluzione di Camelot nacque il formato PDF. Oggi, questo formato è utilizzato dalle aziende di tutto il mondo. Il formato PDF è diventato uno standard aperto incluso nella categoria ISO (International Organization for Standardization). I documenti PDF possono essere firmati elettronicamente e possono essere visualizzati facilmente su qualsiasi S.O.

[2] l reader sono software (solitamente gratuiti, ma non mancano quelli a pagamento) utilizzati per visualizzare, stampare, firmare, condividere e annotare i file PDF. Inoltre questi sono in grado di aprire e interagire con tutti i tipi di contenuto che è possibile inserire attraverso il formato PDF, compresi moduli e contenuti multimediali.

[3]Firma Elettronica Avanzata (FEA), così come definita dal Codice dell’Amministrazione Digitale (CAD) 82/2005 e successivi aggiornamenti (in particolare il D.P.C.M. del 22 febbraio 2013), deve garantire: l’identificazione del firmatario del documento, la connessione univoca della firma al firmatario, il controllo esclusivo del firmatario sui mezzi di generazione della firma, la possibilità di verificare che il documento informatico sottoscritto non abbia subito modifiche dopo l’apposizione della firma grafometrica